- Arquitectura de Seguridad de Información en la Empresa

-

Arquitectura de Seguridad de Información en la Empresa

La Arquitectura de Seguridad de Información en la Empresa (EISA – Enterprise Information Security Architecture) es una parte de la arquitectura de la empresa que se centra en la seguridad de la información a lo largo de la empresa.

Contenido

Definición

La Arquitectura de Seguridad de Información en la Empresa (EISA) es la práctica de aplicar un método riguroso y comprensivo para describir una estructura actual y/o futura y el comportamiento de los procesos de seguridad de una organización, sistemas de seguridad de información y subunidades de personal y organizativas, para que se alineen con las metas comunes de la organización y la dirección estratégica. Aunque a menudo se asocie estrictamente con tecnologías para la seguridad de la información, se relaciona en términos más generales con la práctica de seguridad de optimización del negocio, donde dirige la arquitectura de seguridad del negocio, la realización de gestiones y también la arquitectura de procesos de seguridad.

La Arquitectura de Seguridad de Información en la Empresa está convirtiéndose en una práctica habitual dentro de las instituciones financieras alrededor del mundo. El propósito fundamental de crear una arquitectura de seguridad de información en la empresa es para asegurar que la estrategia de negocio y la seguridad de las tecnologías de la información (TI) están alineadas. Como tal, la arquitectura de seguridad de la información en la empresa permite la trazabilidad desde la estrategia de negocio hasta la tecnología subyacente.

Situación de la EISA

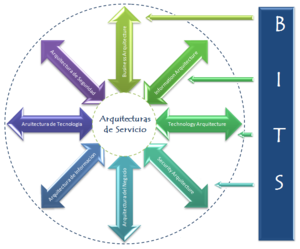

La arquitectura de seguridad de información en la empresa fue formalmente posicionada primero por Gartner Inc. en su libro blanco llamado Incorporando Seguridad en el Proceso de una Arquitectura Empresarial (Incorporating Security into the Enterprise Architecture Process). Este fue publicado el 24 de enero de 2006. Desde su publicación, la arquitectura de seguridad ha pasado de ser un silo basado en arquitectura a una solución enfocada a la empresa que incorpora negocio, información y tecnología. La figura siguiente representa una vista unidimensional de la arquitectura de la empresa como una arquitectura orientada a servicios. También refleja la nueva suma a la familia de la arquitectura empresarial llamada "Seguridad" (Security). La arquitectura de negocio (Business), de información (Information) y de tecnología (Technology) suelen ser llamadas BIT para acortar. Ahora con la seguridad como parte de la familia de arquitecturas, se ha convertido en BITS.

Novedades en las arquitecturas de seguridad

Las órdenes de cambio de las arquitecturas de seguridad ahora incluyen cosas como:

- Mapa de carreteras de negocios

- Requerimientos legislativos y legales

- Mapa de carreteras de tecnología

- Mejores prácticas

- Tendencias en la industria

- Visionarios

Metas de la EISA

- Proporcionar estructura, coherencia y cohesión

- Debe permitir un alineamiento del negocio hacia la seguridad

- Principios inicio-fin definidos con estrategias de negocio

- Asegurar que todos los modelos e implementaciones pueden ser trazados hacia atrás hasta la estrategia de negocio, específicamente requerimientos de negocio y principios clave

- Proveer abstracción para que factores complicados puedan ser eliminados y reinstalados en niveles de detalle diferente sólo cuando sean requeridos

- Establecer un lenguaje común para la seguridad de la información dentro de la organización

Metodología de la EISA

La práctica de la Arquitectura de Seguridad de Información en la Empresa conlleva desarrollar un marco de arquitectura de seguridad para describir una serie de arquitecturas de referencia corrientes, intermedias y objetivos y dedicarlas a alinear los programas de cambio. Estos marcos detallan las organizaciones, roles, entidades y relaciones que existen o deberían existir para llevar a cabo un conjunto de procesos de negocio. Este marco proporcionará una taxonomía rigurosa y la ontología que claramente identifique qué procesos llevará a cabo un negocio e información detallada sobre cómo esos procesos son ejecutados y asegurados. El producto final es un conjunto de artefactos que describen en varios grados de detalle exactamente qué y cómo un negocio opera y qué controles de seguridad son requeridos. Estos artefactos son habitualmente gráficos.

Dadas estas descripciones, cuyos niveles de detalle variarán de acuerdo a la asequibilidad y otras consideraciones prácticas, aquéllos que toman las decisiones están provistos de medios para tomar decisiones informadas sobre dónde invertir recursos, hacia dónde reorientar las metas organizacionales y procesos, y qué políticas y procedimientos soportarán cometidos centrales o funciones de negocio.

Preguntas que responde la EISA

Un proceso de Arquitectura de Seguridad de Información en la Empresa ayuda a contestar preguntas básicas como:

- ¿Está la arquitectura actual apoyando y añadiendo valor a la seguridad de la organización?

- ¿Cómo podría una arquitectura de seguridad ser modificada para que añada más valor a la organización?

- Basándonos en lo que sabemos sobre lo que la organización quiere llevar a cabo en el futuro, ¿la arquitectura actual lo sustentará o lo entorpecerá?

- Implementar una arquitectura de seguridad de información en la empresa generalmente empieza documentando la estrategia de la organización y otros detalles necesarios tales como dónde y cómo opera. El proceso entonces desemboca en documentar competencias esenciales, procesos de negocio, y cómo la organización interactúa consigo misma y con partes tales como clientes, proveedores, y entidades gubernamentales.

- Habiendo documentado la estrategia y estructura de la organización, el proceso de arquitectura fluye entonces hacia la información diferenciada de los componentes tecnológicos tales como:

- Cuadros de organización, actividades, y flujo de procesos sobre cómo la TI de la organización opera

- Ciclos, periodos y distribución en el tiempo de la organización

- Proveedores de tecnología hardware, software y servicios

- Inventarios y diagramas de aplicaciones y software

- Interfaces entre aplicaciones; esto es: eventos, mensajes y flujo de datos

- Intranet, Extranet, Internet, comercio electrónico (eCommerce), EDI links con partes de dentro y fuera de la organización

- Clasificación de datos, bases de datos y modelos de datos soportados

- Hardware, plataformas, hosting: servidores, componentes de red y dispositivos de seguridad y dónde se conservan

- Redes de área local y abiertas, diagramas de conectividad a internet

Donde sea posible, todo lo anterior debería estar relacionado explícitamente con la estrategia de la organización, metas y operaciones. La Arquitectura de Seguridad de Información en la Empresa documentará el estado actual de los componentes técnicos de seguridad listados arriba, así como un estado ideal futuro deseado (Arquitectura de Referencia) y finalmente un estado meta futuro resultado de los sacrificios y compromisos de ingeniería frente al ideal. Esencialmente el resultado es un conjunto de modelos anidados e interrelacionados, usualmente dirigidos y mantenidos con software especializado disponible en el mercado.Semejante descripción exhaustiva de las dependencias de la TI se ha solapado notablemente con la metadata, en el sentido general de la IT, y con el concepto ITIL (Information Technology Infrastructure Library - Biblioteca de Infraestructura de Tecnologías de la Información) de la Configuración de los Gestores de Bases de Datos. Mantener la precisión de esa información puede ser un desafío importante. Junto con los modelos y diagramas se incluye un conjunto de mejores prácticas dirigidas a la adaptabilidad de la seguridad, escalabilidad, manejabilidad etc. Estas mejores prácticas de sistemas de ingeniería no son únicas a la Arquitectura de Seguridad de Información en la Empresa pero son esenciales sin embargo para su éxito. Conllevan cosas como modularidad, comunicación asíncrona entre más componentes, estandarización de identificadores clave y demás.

Aplicaciones exitosas de la Arquitectura de Seguridad de Información en la Empresa requieren una posición adecuada en la organización. La analogía con el plano de una ciudad es con frecuencia invocada en esta relación por ser instructiva. Un resultado intermedio de un proceso de arquitectura es un inventario extenso de la estrategia de seguridad del negocio, procesos de seguridad del negocio, cuadros organizacionales, inventarios de seguridad técnicos, diagramas de sistema e interfaz y topologías de red, así como de las relaciones explícitas entre ellos. Los inventarios y diagramas son simplemente herramientas que apoyan la toma de decisiones. Pero esto no es suficiente. Debe ser un proceso viviente.

Evolución de la organización

La organización debe diseñar e implementar un proceso que asegure el movimiento continuo desde el estado actual al estado futuro.

El estado futuro generalmente será una combinación de uno o varios de los siguientes:

- Disminución de la distancia presente entre la estrategia actual de la organización y la capacidad de las dimensiones de seguridad de la TI de apoyarla.

- Disminución de la distancia presente entre la estrategia futura deseada de la organización y la capacidad de las dimensiones de seguridad de apoyarla.

- Mejoras y sustituciones necesarias que deben hacerse sobre la arquitectura de seguridad de la TI basadas en la viabilidad de los proveedores, antigüedad y prestaciones del hardware y software, cuestiones de capacidad, requerimientos regulatorios conocidos o anticipados, y otros aspectos no conducidos explícitamente por la gestión funcional de la organización.

- Sobre una base normal, el estado actual y el estado futuro están redefinidos para explicar la evolución de la arquitectura, cambios en la estrategia organizacional y factores puramente externos, tales como cambios en la tecnología y requerimientos del cliente, vendedor o gobierno.

Relaciones con otras disciplinas de la TI

La arquitectura de Seguridad de Información en la Empresa es un componente clave del proceso de gobierno de tecnología de Seguridad de Información en cualquier organización de tamaño significativo. Cada vez más compañías están implementando procesos formales de arquitectura de seguridad en la empresa para respaldar el gobierno y la gestión de la TI. Sin embargo, como ya se indicó en el primer párrafo de este artículo, se relaciona perfectamente de forma más general a la práctica de la optimización del negocio en lo que se refiere a la arquitectura de seguridad del negocio, realización de la gestión así como de la arquitectura de seguridad de procesos. La Arquitectura de Seguridad de información de la Empresa está también relacionada con la gestión de la seguridad de la cartera de la TI y el sentido de la metadata en la empresa de TI.

Marcos de arquitectura en la empresa

El marco de arquitectura de seguridad de información de la empresa es sólo un subconjunto de los marcos de Arquitectura de Empresa

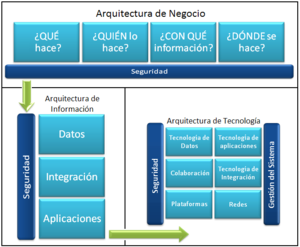

Si tuviéramos que simplificar la abstracción conceptual de la Arquitectura de Seguridad de Información de la Empresa dentro de un marco genérico, el siguiente dibujo podría ser aceptado como un marco de arquitectura de seguridad conceptual de alto nivel.

Otros marcos de arquitectura

Otros marcos de Arquitectura son:

- Arquitectura de Empresa del Gobierno Federal de Estados Unidos Federal Enterprise Architecture (FEA)

- Marco de Arquitectura del Departamento de Defensa de EE.UU. The U.S. Department of Defense (DoD) Architecture Framework (DoDAF)

- Marco de Arquitectura del Ministerio de Defensa de Reino Unido The UK Ministry of Defence (MOD) Architecture Framework (MODAF)

- Marco de Arquitectura abierto The Open Group Architecture Framework (TOGAF)

- Marco Zachman Zachman Framework

- Marco de Arquitectura (abierto) de Empresa Extendido (E2AF) del Instituto para el Desarrollo de Arquitecturas de Empresa. Extended Enterprise Architecture Framework

- Marco de Arquitectura Integrado de Capgemini Capgemini's Integrated Architecture Framework

- Marco de Arquitectura de Empresa NIH NIH Enterprise Architecture Framework

- Arquitectura de Seguridad Abierta Open Security Architecture

Véase también

Arquitectura de Empresa (Enterprise Architecture)

Referencias

- Carbone, J.A. (2004). IT architecture toolkit. Enterprise computing series. Upper Saddle River, NJ, Prentice Hall PTR

- Cook, M.A. (1996). Building enterprise information architectures: reengineering information systems. Hewlett-Packard professional books. Upper Saddle River, NJ, Prentice Hall.

- Fowler, M. (2003). Patterns of enterprise application architecture. The Addison-Wesley signature series. Boston, Addison-Wesley.

- Gartner. Incorporating Security into the Enterprise Architecture Process.

- Groot, R., M. Smits and H. Kuipers (2005). A Method to Redesign the IS Portfolios in Large Organizations, Proceedings of the 38th Annual Hawaii International Conference on System Sciences (HICSS'05). Track 8, p. 223a. IEEE.

- Spewak, S. H. and S. C. Hill (1993). Enterprise architecture planning: developing a blueprint for data, applications, and technology. Boston, QED Pub. Group.

Enlaces externos

- Enterprise Policy Management Libro blanco sobre Gestión de la Seguridad en la Empresa

Categorías: Empresa | Seguridad informática

Wikimedia foundation. 2010.